Als IT-Experte ist Ihnen wahrscheinlich der Begriff „Honigtopf“ bekannt. Aber was genau ist ein Honeypot und wie kann er Ihr Computersystem schützen?

Ein Honeypot ist ein Computersystem, das böswillige Akteure anlocken und fangen soll. Indem Angreifer mit einem verlockenden Ziel geködert werden, können Honeypots sie ablenken und erkennen, während sie ansonsten damit beschäftigt sind, Chaos in Ihrem System anzurichten.

Honeypots können je nach Bedarf auf verschiedene Arten bereitgestellt werden. Einige Honeypots sind darauf ausgelegt, verdächtige Aktivitäten einfach zu erkennen und zu protokollieren, während andere darauf ausgelegt sind, Angreifer tatsächlich zu ködern und zu fangen. Ganz gleich, wie Sie einen Honeypot einsetzen, er kann ein effektives Werkzeug sein, um Ihr System vor böswilligen Akteuren zu schützen.

Wenn Sie nach einer zusätzlichen Sicherheitsebene für Ihr Computersystem suchen, ist ein Honeypot möglicherweise die richtige Lösung für Sie. Indem sie böswillige Akteure anlocken und erkennen, können Honeypots Ihnen helfen, Ihr System sicher und geschützt zu halten.

beste Baseballspiele für PC

Köder sind Fallen, die darauf ausgerichtet sind, Versuche einer unbefugten Nutzung von Informationssystemen zu erkennen, um aus Angriffen zu lernen und die Computersicherheit weiter zu verbessern.

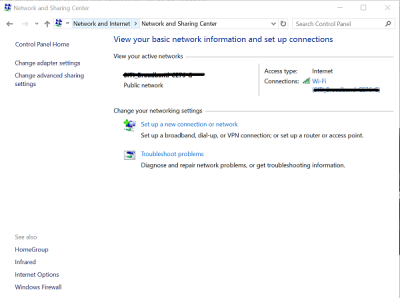

Um die Netzwerksicherheit aufrechtzuerhalten, müssen Sie traditionell wachsam sein und Netzwerkschutzmethoden wie Firewalls, Intrusion Detection-Systeme und Verschlüsselung verwenden. Die aktuelle Situation erfordert jedoch aktivere Methoden, um Versuche zur illegalen Nutzung von Informationssystemen zu erkennen, zu reflektieren und ihnen entgegenzuwirken. In einem solchen Szenario ist der Einsatz von Honeypots ein proaktiver und vielversprechender Ansatz zur Bekämpfung von Netzwerksicherheitsbedrohungen.

Was ist Köder

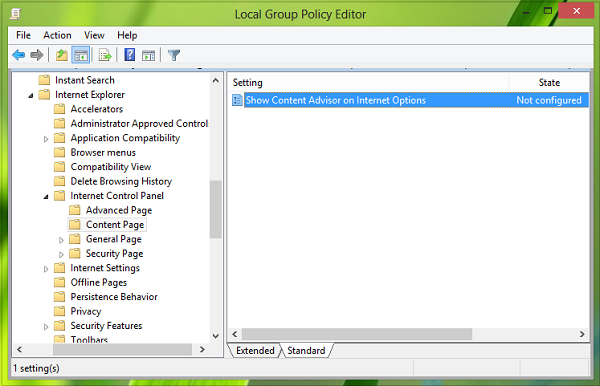

Unter Berücksichtigung des klassischen Bereichs der Computersicherheit muss der Computer sicher sein, aber im Feld Köder werden absichtlich Sicherheitslücken geöffnet. Köder können als eine Falle definiert werden, die entwickelt wurde, um unbefugte Versuche zu erkennen, Informationssysteme zu nutzen. Im Wesentlichen verwandeln Honeypots Tische in Hacker und Computersicherheitsexperten. Der Hauptzweck des Honeypots besteht darin, Angriffe zu erkennen, daraus zu lernen und die erhaltenen Informationen zur Verbesserung der Sicherheit zu nutzen. Honeypots werden seit langem verwendet, um die Aktivitäten von Eindringlingen zu verfolgen und sich vor drohenden Bedrohungen zu schützen. Es gibt zwei Arten von Ködern:

- Forschungsköder - Research Lure wird verwendet, um die Taktiken und Techniken von Eindringlingen zu studieren. Es wird als Beobachtungsposten verwendet, um zu sehen, wie ein Angreifer arbeitet, wenn ein System kompromittiert wird.

- Produktion locken - Sie werden hauptsächlich verwendet, um Organisationen zu erkennen und zu schützen. Der Hauptzweck eines Fertigungs-Honeypots besteht darin, das Risiko in einem Unternehmen zu reduzieren.

Warum Köder anpassen

Der Wert eines Köders hängt von den Informationen ab, die man daraus gewinnen kann. Die Überwachung der Daten, die in den Honeypot ein- und ausgehen, ermöglicht es dem Benutzer, Informationen zu sammeln, die sonst nicht verfügbar sind. Im Allgemeinen gibt es zwei beliebte Gründe für das Setzen eines Köders:

- Verständnis bekommen

Finden Sie heraus, wie Hacker nachforschen und versuchen, sich Zugriff auf Ihre Systeme zu verschaffen. Die allgemeine Idee ist, dass durch die Aufzeichnung der Aktivitäten der Angreifer Einblicke in die Angriffsmethoden gewonnen werden können, um ihre tatsächlichen Produktionssysteme besser zu schützen.

- Informationen sammeln

Sammeln Sie die forensischen Informationen, die Sie benötigen, um Hacker festzunehmen oder strafrechtlich zu verfolgen. Dies ist die Art von Informationen, die häufig erforderlich sind, um Strafverfolgungsbeamten die Details zur Verfügung zu stellen, die sie für die Strafverfolgung benötigen.

Facebook-Nachricht Popup deaktivieren

Wie Honeypots Computersysteme schützen

Ein Honeypot ist ein Computer, der mit einem Netzwerk verbunden ist. Sie können verwendet werden, um Betriebssystem- oder Netzwerkschwachstellen zu untersuchen. Je nach Art des Setups können Sie Sicherheitslücken im Allgemeinen oder im Besonderen untersuchen. Sie können verwendet werden, um die Handlungen einer Person zu überwachen, die Zugang zu dem Köder hat.

Köder basieren normalerweise auf einem echten Server, einem echten Betriebssystem und Daten, die wie echt aussehen. Einer der Hauptunterschiede ist der Standort der Maschine in Bezug auf die realen Server. Die wichtigste Aktivität des Honeypots ist das Sammeln von Daten, die Fähigkeit, alles zu protokollieren, zu warnen und zu erfassen, was ein Angreifer tut. Die gesammelten Informationen können für einen Angreifer sehr kritisch sein.

Köder mit hoher und niedriger Interaktion

Honeypots mit einem hohen Maß an Interaktion können vollständig kompromittiert werden, sodass der Angreifer vollen Zugriff auf das System erhält und es für weitere Netzwerkangriffe nutzen kann. Mit diesen Honeypots können Benutzer mehr über gezielte Angriffe auf ihre Systeme oder sogar interne Angriffe erfahren.

Im Gegensatz dazu bieten Honeypots mit geringer Interaktion nur Dienste an, die nicht verwendet werden können, um vollen Zugriff auf Honeypots zu erhalten. Sie sind begrenzter, aber nützlich, um Informationen auf einer höheren Ebene zu sammeln.

Vorteile der Verwendung von Ködern

- Sammeln Sie echte Daten

Obwohl Honeypots eine kleine Menge an Daten sammeln, stellen fast alle diese Daten einen echten Angriff oder eine nicht autorisierte Aktion dar.

- Falsch-Positiv-Reduktion

Bei den meisten Erkennungstechnologien (IDS, IPS) handelt es sich bei den meisten Warnungen um Fehlalarme, während dies bei Honeypots nicht der Fall ist.

Berechtigungen Windows 7 kann nicht geändert werden

- kosteneffizient

Honeypot interagiert einfach mit böswilligen Aktivitäten und benötigt keine Hochleistungsressourcen.

- Verschlüsselung

Bei Honeypot spielt es keine Rolle, ob der Angreifer Verschlüsselung verwendet; Aktivität wird weiterhin aufgezeichnet.

- Nur

Köder sind sehr einfach zu verstehen, einzusetzen und zu warten.

Laden Sie das PC Repair Tool herunter, um Windows-Fehler schnell zu finden und automatisch zu behebenHoneypot ist ein Konzept, kein Tool, das einfach eingesetzt werden kann. Sie müssen im Voraus wissen, was sie lernen werden, und dann kann der Köder an ihre spezifischen Bedürfnisse angepasst werden. Es gibt einige nützliche Informationen auf sans.org, wenn Sie mehr darüber wissen möchten.